키 페어는 무엇이며, 어떻게 생성 및 사용할까?

키 페어

--

EC2의 인스턴스(컴퓨터)에 접근할 때

아무나 접근할 수 없도록 키(비밀번호)를 지정하는 용도다.

비유하자면

호텔에서 내 방에 들어가기 위해서는 카드 키가 필요하고

해당 카드 키가 없으면 방에 들어갈 수 없다.

바로 이 카드 키가 키 페어다.

--

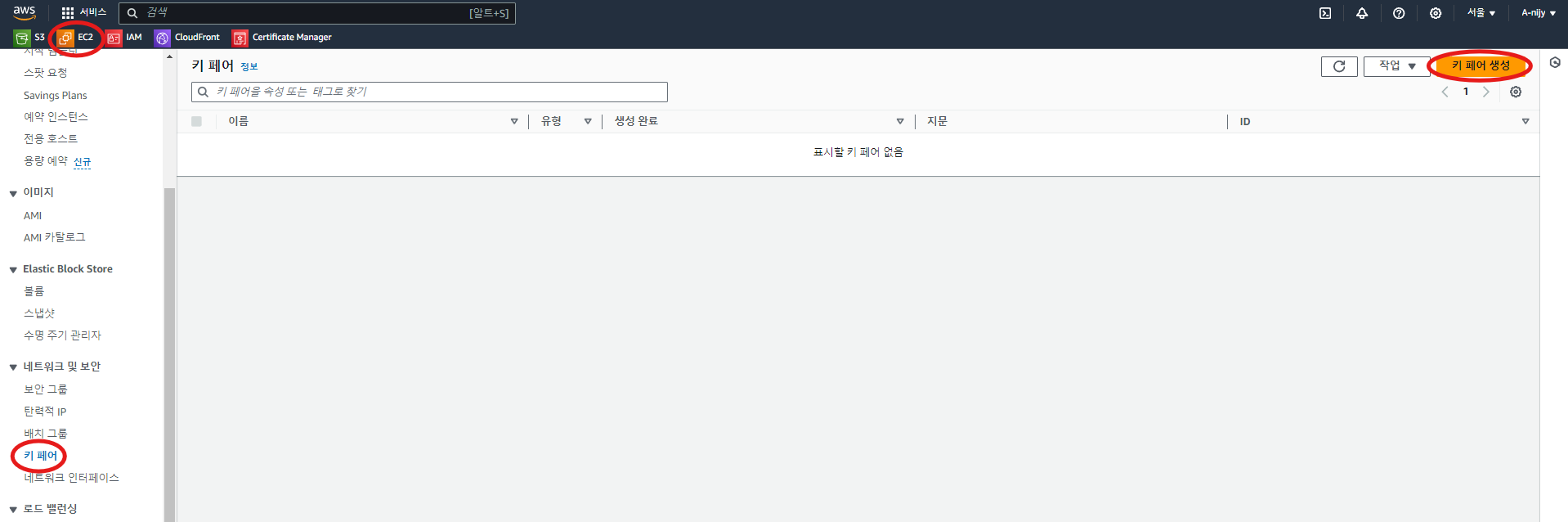

키 페어 생성 버튼 위치

--

EC2 -> 키 페어 -> 키 페어 생성 버튼

--

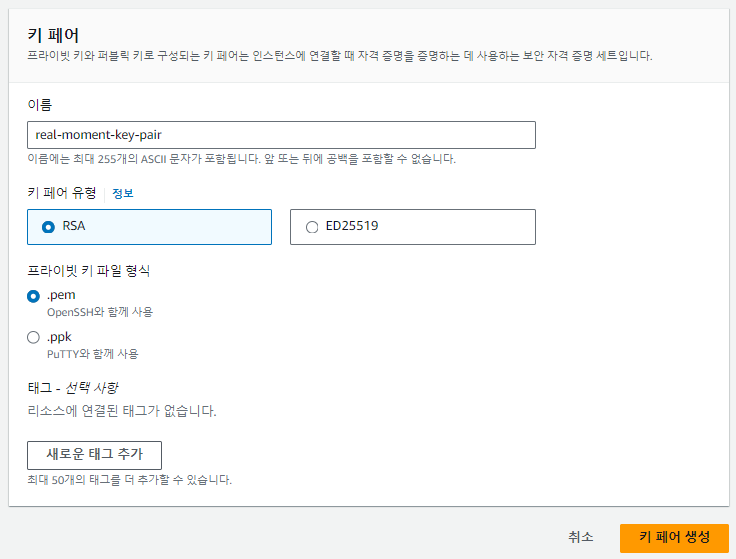

키 페어 생성 과정

--

이름은

해당 키 페어의 이름을 의미하는 것으로

다른 키 페어와 구분되도록 짓는다.

키 페어 유형은

해당 키 페어를 공개 키 암호화하는 방식이다.

(성능은 ED25519가 좋지만 호환성을 위해 안전하게 RSA를 선택한다.)

RSA (Rivest-Shamir-Adleman)는

가장 오래되고 널리 사용되는 공개 키 암호화 알고리즘 중 하나로

SSH 키, SSL/TLS 인증서, 디지털 서명 등에서 광범위하게 사용된다.

일반적으로 2048bit or 4096bit로 긴 길이로 생성되어 높은 보안성을 제공하지만

그만큼 암호화 및 해독 속도는 느려지고 상대적으로 더 많은 연산 자원을 소모하게 된다.

그래도 오래된 암호화 알고리즘으로 대부분의 시스템 및 소프트웨어에서 광범위하게 지원한다.

ED25519는

비교적 최근(2011년)에 만들어진 새로운 공개 키 암호화 알고리즘으로,

타원 곡선 암호화(ECC)를 기반으로 구성되어 있다.

SSH 키, 디지털 서명에 자주 사용된다.

256bit의 비교적 짧은 길이로 고정되어 있지만, 보안성은 RSA 3072bit 키에 비견된다.

비트 길이가 짧으므로 RSA보다 빠른 키 생성, 서명 및 검증 속도가 빠르다.

다만 비교적 최근에 나온 암호화 알고리즘으로 구형 시스템이나 소프트웨어에서는

지원하지 않을 가능성이 높다.

프라이빗 키 파일 형식은

해당 키 페어를 생성할 때의 파일 형식을 나타내는 것으로

키 페어를 생성하면 해당 키 페어 파일을 받게 되는데 해당 파일의 형식을 의미한다.

비유하자면

호텔에서 내 방에 들어갈 키를 열쇠로 받을지 카드 키로 받을지 선택하는 것이다.

일반적으로 SSH를 통해 서버에 접근을 하니 .pem 형식으로 선택한다.

.pem (Privacy Enhanced Mail)은

보통 OpenSSH에서 사용되는 프라이빗 키 파일의 형식으로

원래는 이메일 보안을 위해 개발된 표준 형식이지만,

현재는 SSL/TLS 인증서, 키 파일 등의 다양한 보안 관련 파일에 널리 사용된다.

해당 파일은 기본적으로 Base64로 인코딩 된 바이너리 데이터로 이루어져 있으며,

파일의 시작과 끝에는 일반적으로 다음과 같은 구분자가 포함된다.

-----BEGIN PRIVATE KEY-----

(Base64 인코딩된 키 데이터)

-----END PRIVATE KEY-----

AWS EC2에서는 인스턴스에 SSH로 접근하기 위해 사용한다.

.ppk (PuTTY Private Key)는

Window환경에서 널리 사용되는 SSH 클라이언트인 PuTTY에서 사용되는 프라이빗 키 파일의 형식으로

PuTTY에서 사용하는 독자적인 키 파일 형식으로, ".pem" 파일과는 다른 형식으로 데이터를 저장한다.

주로 Windows에서 PuTTY 및 관련 도구와 함께 사용한다.

--

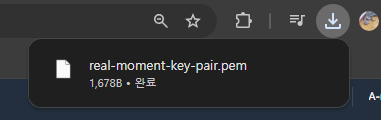

키 페어 파일

--

키 페어를 생성하고 나면 해당 키 페어 파일이 내 컴퓨터에 설치된다.

주의!!

해당 키 페어 파일이 유출된다면 다른 사람이 해당 키 페어 파일을 이용하여

내 EC2 인스턴스에 접근할 수 있게 되므로 해당 파일을 잘 보관해야 한다.

--

참고 및 출처

'AWS' 카테고리의 다른 글

| IAM (Identity and Access Management) (0) | 2024.09.05 |

|---|---|

| 탄력적 IP (Elastic IP) (1) | 2024.09.05 |

| 대상 그룹 (Target Group) (1) | 2024.09.04 |

| 보안 그룹 (Security Group) (0) | 2024.09.02 |

| [EC2] EC2 (Elastic Compute Cloud)란? (0) | 2024.07.07 |